Kali Linux 2021.1を使用し画像または音声ファイル内の必要なデータを匿名で隠す

スポンサーリンク

Kali Linux 2021.1を使用し画像または音声ファイル内の必要なデータを匿名で隠してみます。ちなみに、画像などのファイルの中にデータをわかりやすく隠す技術を「ステガノグラフィー(steganography)」と呼びます。

匿名で隠すために、今回はSteghideを使用します。Steghideは、様々な画像や音声ファイルに情報を隠すことができるステガノグラフィー・ソフトウェアとなります。

なお、サイバーセキュリティ対策や情報セキュリティ教育が目的でツールを利用しますので、悪用・違法行為が目的はございません。ツールを利用することで発生したトラブルや損失、損害(ウイルス感染など)に対して、一切責任を負いません。

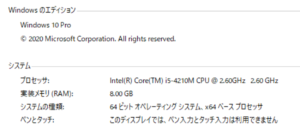

■PC環境

Windows 10 Pro

VirtualBox6.1

Kali Linux 2021.1(Debian (64-bit),Python 3.9.2)

■Kali Linuxを起動する

クリックすると、Kali Linuxが起動します。起動後、ログイン画面が表示されますのでユーザIDとパスワードを入力し「Log in」ボタンをクリックします。

クリックすると、Kali Linuxにログインすることができました。

ログイン後、上部メニューになる「ターミナルエミュレーター」をクリックし、ターミナルを起動します。

$sudo su

起動後、上記のコマンドを入力し、Enterキーを押します。スーパーユーザ(root)権限に切り替えます。

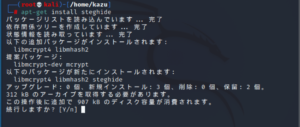

■Steghideをインストールする

#apt-get install steghide

切り替えた後に、上記のコマンドを入力し、Enterキーを押します。インストールします。

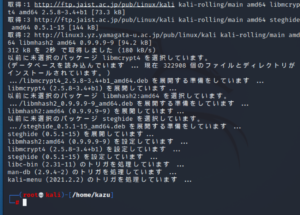

Enterキーを押すと、「続行しますか?」と質問されますので、「Y」と入力し、Enterキーを押します。Enterキーを押すと、インストールが開始されます。

しばらくすると、インストールが完了となります。

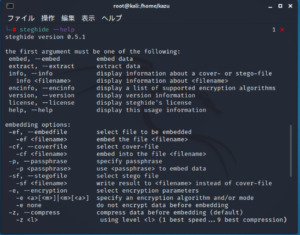

■インストールの確認

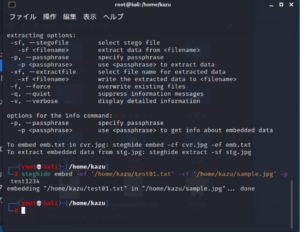

#steghide --help

完了後、インストールの確認のため、上記のコマンドを入力し、Enterキーを押します。steghideのヘルプを表示してみます。

Enterキーを押すと、ヘルプが表示されました。これでインストールの確認は完了です。今回はバージョン0.5.1を使用します。

■画像ファイルに必要なデータを埋め込む

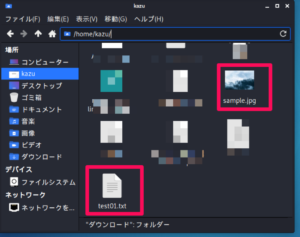

完了後、Steghideを画像ファイルに必要なデータを埋め込んでみますので、今回は事前に埋め込むファイルである「test01.txt」というテキストファイルと、隠すための画像ファイル「sample.jpg」を用意しました。

#steghide embed -ef '/home/kazu/test01.txt' -cf '/home/kazu/sample.jpg' -p test1234

用意した後に、ターミナル上で、上記のコマンドを入力し、Enterキーを押します。「-ef」オプションで埋め込むファイルを指定します。「-cf」オプションで、埋め込むファイルを隠すファイルを 指定します。「-p」オプションで、パスワードを指定します。

Enterキーを押すと、「embedding "<埋め込むファイル>" in "<隠すためのファイル>" ...done」と表示されます。「done」と表示されましたので、埋め込みの作業は完了となります。

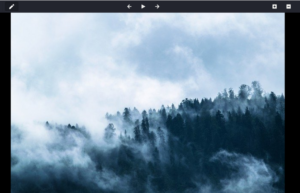

完了後、画像ファイル「sample.jpg」を開いてみますが、通常のJPG形式の画像ファイルと何も変わりません。変わりませんが、この中に「test01.txt」というテキストファイルが埋め込まれています。

■秘匿データの抽出をする

埋め込みの作業が完了後、今後は画像ファイル「sample.jpg」から秘匿データの抽出をしてみます。

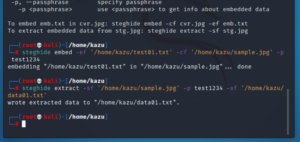

#steghide extract -sf '/home/kazu/sample.jpg ' -p test1234 -xf '/home/kazu/data01.txt'

秘匿データを抽出する際は、上記のコマンドを入力し、Enterキーを押します。「-sf」オプションで、ファイルを埋め込んだ画像ファイルを指定します。「-p」オプションで、画像ファイルに対してかけたパスワードを指定します。「-xf」オプションで、画像ファイルから抽出されるデータの名前やファイル名などを指定します。

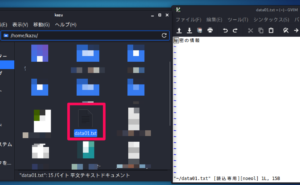

Enterキーを押すと、「wrote extracted data to "<抽出されたデータ>".」と表示されます。これでファイルを埋め込んだ画像ファイルからデータを抽出することができました。

抽出後、抽出されたデータを確認してみると、今回埋め込んだファイルのデータがちゃんと抽出されていることが確認できました。