さくらインターネット株式会社の最新のWebサイトに対するセキュリティリスクと対策から学ぶ

この記事で重要となるポイントをまとめてみる。最低限のセキュリティ対策として「ID管理強化」、「認証強化(二要素認証2FAの使用、パスワード強度を見直し)」、「検出強化(WAF)」。

・ID管理強化で企業側でできることは、ユーザーの配置転換や離職など、組織変更に合わせて適切に管理する。ID管理システムの導入。ID管理システムは、複数のID・パスワードを一元管理。これにより、管理者やユーザーの利便性・生産性が向上し、セキュリティリスクの低減やコンプライアンス強化にもつながります。次にアクセス権の管理。分散するアカウント情報の管理を一元化し、職務分掌に合わせてアクセス権を設定することで、セキュリティリスクの低減を支援します。

・データ漏えい・侵害の60%はウェブが関係。ウェブアプリケーションがサイバー攻撃の玄関口になる。

(攻撃の80%が盗まれた認証情報を悪用)

・WebAPIは事業者に価値のあるもので、攻撃者にも価値がある。

・そして恐ろしいことが書かれており、「WAF(Web Application Firewall)がJSONベースのSQLインジェクション攻撃を検知できない問題も発見されていること」。WAF(Webアプリケーションを防御するファイアウォール)

・またセキュリティ侵害が発生する技術課題もあるが「時間」や「予算」が限られていること。

これに関して、アイティーエムでは「ツールによるウェブアプリケーション診断」などのウェブアプリケーション診断サービスを用意しているというが、数十万程度する。この数十万程度するサービスを、日本の企業のどれくらいが利用することができるのか疑問である。大企業であれば予算があると考えられるが、中小企業だと予算がでないので、そもそもウェブアプリケーション診断サービスを利用できることもありえる。手段としては低価格のウェブアプリケーション診断サービスを利用することになるだろう。もしくは安い価格で外部、もしくは内部の人間を雇い診断を行うか。

・現在、稼働するWebアプリケーションの環境や設計(アーキテクチャ)から攻撃の可能性を理解すること。

当たり前の話だが、攻撃者の立場に立ち考えることは重要。

・記事の最後に書かれていた犯罪者もコスパを考えており、決済系が狙われる。ダークウェブで売買して初めて収益となるということ。

ランサムウエア(身代金要求型ウイルス)の侵入原因7割がVPN

ランサムウェア侵入、「VPN」が7割 多要素認証で被害抑制を - 日本経済新聞

今回はサイバーセキュリティ関連のニュースを見ていると上記の記事が気になった。ので、VPN(仮想私設網)機器の悪用について調べてみる。

調べてみると「クライアントをランサムウェアから守る方法(How To Protect Your Clients From Ransomware)」という記事に気になることが書かれていた。それはVPN はトラフィックを暗号化し、IP アドレスを隠すことでユーザーを保護できるが、ランサムウェアに対するセキュリティはゼロということである。VPN を使用すると何でもダウンロードでき、ダウンロードしたもの中にランサムウェアが含まれていおり、それをインストールしてもVPNは警告しないということのようだ。さらにランサムウェアは既にコンピュータ内で作動し、トラフィックの暗号化やIPアドレスの隠蔽は、すでに感染してしまったデータには影響を与えない。なので、VPNを使う者が注意を払わなければならない。さらに多要素認証 (MFA)の活用といったところである。これは当たり前の話である。

【フィッシング詐欺】プライムの会費のお支払い

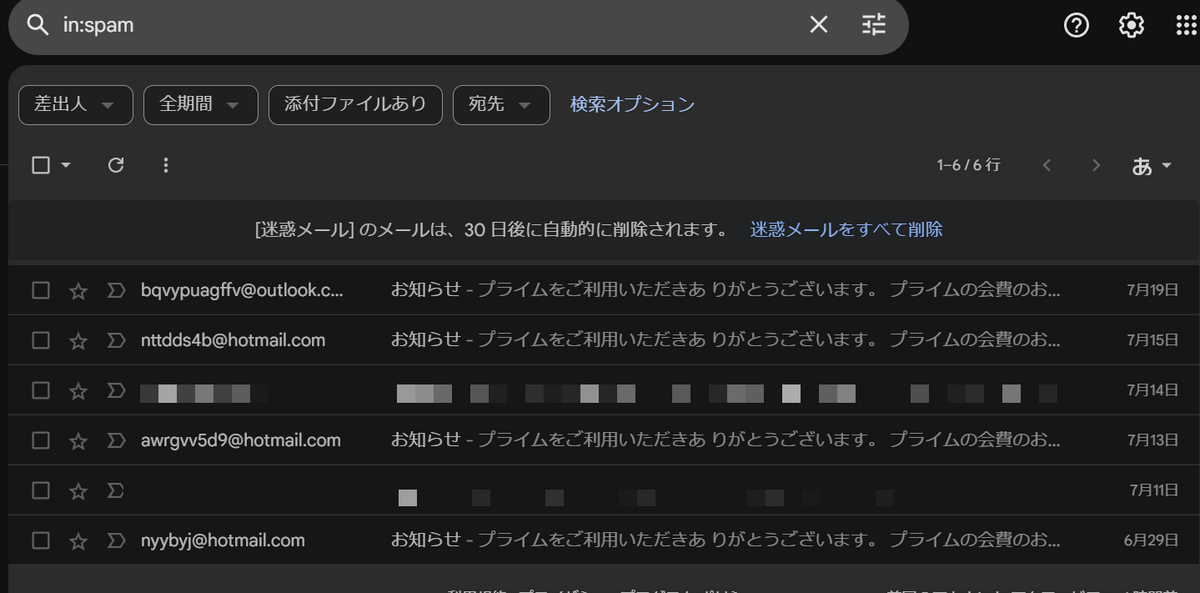

今回はGmailの「迷惑メール」に毎回届く、プライムの会費のお支払いというフィッシング詐欺系のメールについて書きます。

最近、Gmailの「迷惑メール」にやたら届くのがoutlook.comやhotmail.comのメールを利用した迷惑メールである。しかも内容が全部同じで「プライムの会費のお支払 いにご指定いただいたお客様のお支払い方法が承認されないため366 プライムの会費(税込540円) をご請求することができませんでした。」というものだ。

現状として私はAmazonプライムの会員ではあるが、クレジットカード支払いにしているので、「お客様のお支払い方法が承認されない」というのが、まず意味がわからない。

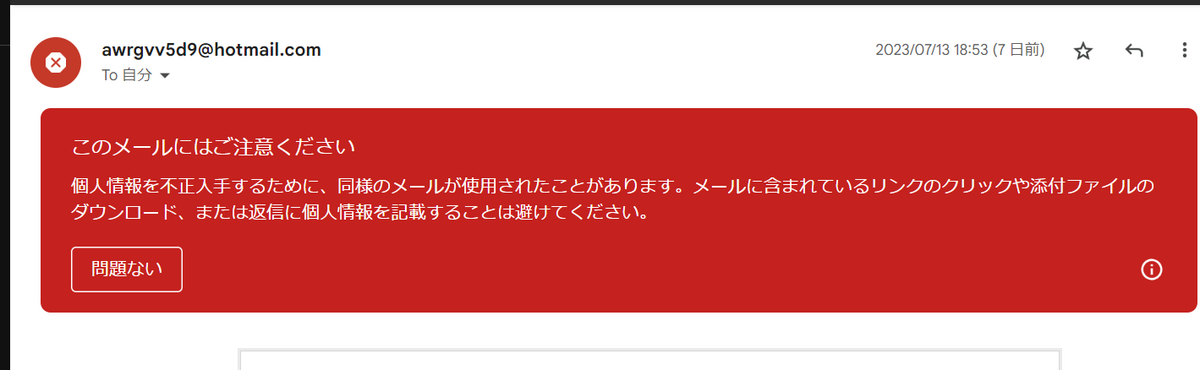

個人情報を不正入手するために、 同様のメールが使用されたことがあります。 メールに含まれているリンクのクリックや添付ファイルの ダウンロード、または返信に個人情報を記載することは避けてください。 問題ない

そしてこの迷惑メールを開くと、上記のポップアップが表示される。

プライムをご利用いただきあ りがとうございます。 プライムの会費のお支払 いにご指定いただいたお客様のお支払い方法が承認されないため366 プライムの会費(税込540円) をご請求することができませんでした。 引き続きプライムの特典 をご利用されたい場合、 お支払い方法を更新するには、以下のリンクをクリックしてください。 プライム会員 *****@*****.com 会 員 無効 送 信 日 2023年7月13日

ポップアップの下のメール本文は上記のようになっている。Amazonのプライム会員ページのようになっているが、Gmailが自動的にセキュリティ診断を行い、「個人情報を不正入手する」目的でこのメールが送信されたことを通知してくれるので、くれぐれも「ログイン」ボタンを押してページを開かないようにしてほしい。

悪のための言語モデル vs 正のための言語モデル

AIを用いたコーディング支援ツールのリスクと懸念

今回は「AIを用いたコーディング支援ツールのリスクと懸念」について書きます。

まずはChatGPTを介して言語モデルに「あなたはセキュリティエンジニアだと想像し、GitHub Copilotのリスクと懸念に解説してください。」と質問してみました。

GitHub Copilotは、コーディング支援ツールとして開発者に広く利用されています。以下に、GitHub Copilotに関連するリスクと懸念点をいくつか解説します。

1. セキュリティとプライバシー: GitHub Copilotは、コードの自動生成を行うため、利用者のプライバシーとセキュリティに関わる情報にアクセスする必要があります。このプロセスには、ソースコードやコメントなどのデータがサーバーに送信され、AIモデルによって処理されます。適切なセキュリティメカニズムが備わっているかどうか、データの保護と機密性をどのように確保するかが重要です。

2. コードの品質と慣用句: Copilotは機械学習モデルを利用しており、膨大なコードベースから学習しています。しかし、AIは人間とは異なる思考パターンを持つため、生成されるコードが正確でない、またはセキュリティ上の脆弱性を含む可能性があります。開発者は、Copilotが生成したコードを慎重にレビューし、適切なテストと検証を行う必要があります。

3. ライセンスと著作権: Copilotはオープンソースのコードを学習するため、生成されたコードはオープンソースのライセンスに従っている場合があります。しかし、Copilotが生成したコードがライセンス違反や著作権侵害を含む可能性もあります。開発者は、Copilotが提案するコードのライセンスや著作権に留意し、適切な権利情報を保持する必要があります。

4. 偽情報とセキュリティリスク: Copilotは学習データから生成されたコードを提案するため、不正確な情報やセキュリティ上のリスクを含む可能性もあります。開発者は、提案されたコードを信頼する前に検証する必要があります。また、Copilotを利用する際には、セキュリティベストプラクティスを遵守し、適切なセキュリティテストを実施することも重要です。

これらのリスクと懸念点を考慮することで、GitHub Copilotを安全に活用することがで

きます。開発者は、自身のコードを適切にレビューし、セキュリティに関連するコードや機密情報には特に注意を払う必要があります。さらに、Copilotの提案を補完的なツールとして活用し、最終的な判断は自身の専門知識と経験に基づいて行うことが重要です。

質問した結果、上記の回答が得られた。この回答の中で気になるのは「セキュリティとプライバシー」と「ライセンスと著作権」である。ライセンスと著作権でいうと、Appleは、自社のデータが競合他社に流出することを防ぐため、Apple はOpenAIのChatGPTや Microsoft 所有のGitHub の Copilot などのツールの内部使用を制限している。GitHub Copilotのようなツールは、プログラミング作業の効率化を図ることができるが、データ流出ということを考えると、企業にとってはデータの方が価値があるので使いづらい部分はあると考える。また、最近では、MicrosoftがOpenAIとのパートナーシップでCoPilotを作成しましたが、CoPilotでは、秘密情報や著作権のあるコードなどが補完オプションとして提案されている可能性がある。

違法WebサイトとCloudflareの関係

先日、ニュース記事を閲覧していると気になるニュースが飛び込んできた。

それが上記である。この記事で気になったのは漫画の海賊版がダウンロードできるURLへのリンクを大量に掲載していたリーチサイト「13DL」が利用していた「Cloudflare」である。このサービスは以前から注目していたので、今回はChatGPTに違法WebサイトとCloudflareの関係や懸念に詳しく解説してもらう。

Cloudflareは、ウェブサイトのセキュリティとパフォーマンスを向上させるためのサービスを提供している企業です。Cloudflareは、DNS(Domain Name System)サービス、ウェブアプリケーションファイアウォール(WAF)、DDoS(分散型サービス拒否攻撃)保護などの機能を提供し、ユーザーのトラフィックをルーティングして保護します。

一方、違法Webサイトは、違法な活動やコンテンツを提供するウェブサイトのことです。これには、著作権侵害、違法なダウンロード、フィッシング、スパム、マルウェア配信などが含まれます。

Cloudflareは、自社のサービスを利用することで、ウェブサイトの運営者がセキュリティを向上させる一方で、違法Webサイトの存在や運営者の特定を困難にする可能性もあります。これは、Cloudflareがウェブトラフィックをルーティングし、運営者の情報を保護するためのプロキシサービスを提供しているためです。つまり、Cloudflareは、運営者のIPアドレスを隠し、トラフィックを自社のネットワークを通じて中継することで、ウェブサイトの運営者の身元を匿名化します。

この仕組みにより、違法Webサイトの運営者は自分の身元を隠すことができますが、同時にCloudflareは、違法な活動に関与するウェブサイトに対しても適切な対策を講じる責任を負っています。Cloudflareは、利用規約に基づき、違法な活動を行っているウェブサイトへのサービス提供を拒否する権限を持っています。また、法執行機関や関連する機関からの正当な要請があれば、情報の提供や違法な活動に関する協力を行うこともあります。

ただし、Cloudflareが違法Webサイトに対して積極的な対策を取るかどうかは、複雑な問題です。Cloudflareは中立的なインターネットインフラプロバイダであり、違法な活動に関与しない限り、一般的にはトラフィックを中継することに重点を置いています。しかし、違法Webサイトの存在やその運営に関しては、懸念があります。これには、著作権侵害や児童ポルノなどの深刻な犯罪行為が関与している場合があります。

こうした懸念を解決するため、国や地域の法執行機関、インターネット業界、個別のウェブサイト運営者など、関係する機関や団体との協力が重要です。違法Webサイトに対する法的手段や技術的な対策の強化、個別のウェブサイトの監視や通報システムの活用などが含まれます。

要約すると、Cloudflareはウェブサイトのセキュリティとパフォーマンスを向上させるためのサービスを提供していますが、一方で違法Webサイトの存在や運営者の特定を困難にする可能性もあります。Cloudflareは違法な活動に関与しない限りトラフィックを中継することに焦点を置いており、違法Webサイトに対する対策は、法執行機関や関連する機関、インターネット業界、個別のウェブサイト運営者との協力が重要です。

ChatGPTで生成された文章が上記となるが、特に読んで問題はなさそうだと判断し、情報として共有します。またこれを読んでCloudflareは、自社のサービスを利用することで、ウェブサイトの運営者がセキュリティを向上させることができるが、Cloudflareを仕組みを利用すると、違法Webサイトの運営者は自分の身元を隠すことができるので、これを逆手にとられて違法Webサイトを運営しているところもあるということが私にとっては興味深いものであった。

なお、海外の検索エンジンで「fake pirate site CloudFlare」と検索すると、今回の漫画リーチサイト「13DL」が閉鎖した件と似たような件が発生していることがいくつか確認できるので、以前からCloudflareの問題はあったと考えている。

ストリーム暗号化アルゴリズム

ストリーム暗号化アルゴリズム(https://en.wikipedia.org/wiki/Stream_cipher)は、ビット単位またはバイト単位でデータを暗号化する暗号化方式です。これは、データを連続的なストリーム(データが断片化されずに連続的に流れるデータ)と見なし、データと鍵ストリームのビットをXOR演算することで暗号化を実現します。

以下にストリーム暗号化アルゴリズムの特徴と仕組みについて説明します。

1. 疑似乱数生成器(PRNG)(https://en.wikipedia.org/wiki/Pseudorandom_number_generator): ストリーム暗号化アルゴリズムでは、ランダムな鍵ストリームを生成するために疑似乱数生成器(PRNG)が使用されます。PRNGは、初期化ベクトル(IV)や鍵をもとにランダムなビット列を生成し、暗号化と復号化に使用されます。

2. XOR演算: ストリーム暗号化では、データストリームと鍵ストリームの対応するビットをXOR演算(排他的論理和)によって結合します。XOR演算は、ビットが異なる場合に1を返し、同じ場合に0を返す演算です。この操作により、データがランダムな鍵ストリームで変換され、暗号文が生成されます。

3. 同期化: ストリーム暗号化では、暗号化と復号化の間で同じ鍵ストリームを使用する必要があります。そのため、初期化ベクトル(IV)などの同期化メカニズムが使用されます。IVは、暗号化の開始時にランダムに生成される値であり、同じIVを使用して暗号化と復号化が行われることで同期が実現されます。

ストリーム暗号化アルゴリズムは、高速な処理と効率的な鍵使用を提供することで知られています。一般的なストリーム暗号化アルゴリズムには、RC4、Salsa20、ChaCha20などがあります。

※鍵ストリーム。ストリーム暗号化において使用されるランダムなビットまたはバイトのシーケンスです。鍵ストリームは、暗号化アルゴリズムによって生成され、データストリームとXOR演算を行うことでデータを暗号化します。鍵ストリームはランダムなビットまたはバイトの列であるため、暗号化されたデータを復号化するためには、同じ鍵ストリームを使用してXOR演算を再度適用する必要があります。復号化時にも、暗号化時と同じ鍵ストリームが必要です。鍵ストリームは疑似乱数生成器(PRNG)によって生成されます。