Kali Linux 2021.1でProfil3を使用し潜在的なプロフィールを見つける

スポンサーリンク

Kali Linux 2021.1でProfil3を使用し潜在的なプロフィールを見つけてみます。

Profil3(https://github.com/Rog3rSm1th/Profil3r)は、Pythonで書かれたソーシャル・ネットワーク上の人物の潜在的なプロフィールや、メールアドレスを発見できるOSINT(諜報・諜報活動)ツールです。また、このツールを使用し、発見された電子メールのデータ漏洩の有無を警告することも可能となっています。

なお、サイバーセキュリティ対策や情報セキュリティ教育が目的でツールを利用しますので、悪用・違法行為が目的はございません。ツールを利用することで発生したトラブルや損失、損害(ウイルス感染など)に対して、一切責任を負いません。

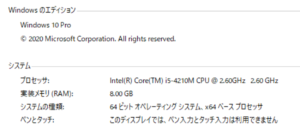

■PC環境

Windows 10 Pro

VirtualBox6.1

Kali Linux 2021.1(Debian (64-bit)),Python 3.9.2

■Kali Linuxを起動する

クリックすると、Kali Linuxが起動します。起動後、ログイン画面が表示されますのでユーザIDとパスワードを入力し「Log in」ボタンをクリックします。

クリックすると、Kali Linuxにログインすることができました。

ログイン後、上部メニューになる「ターミナルエミュレーター」をクリックし、ターミナルを起動します。

$sudo su

起動後、上記のコマンドを入力し、Enterキーを押します。スーパーユーザ(root)権限に切り替えます。

■Profil3のダウンロードとインストール

#git clone https://github.com/Rog3rSm1th/Profil3r.git

切り替えた後に、上記のコマンドを入力し、Enterキーを押します。リポジトリをクローンします。

Cloning into 'Profil3r' ... remote: Enumerating_objects: 816, done. remote: Counting objects: 100% (816/816), done. remote: Compressing objects: 100% (508/508), done. remote: Total 816 (delta 496), reused 594 (delta 281), pack-reused 0 Receiving objects: 100% (816/816), 223.16 KiB 824.00 KiB/s, done. Resolving deltas: 100% (496/496), done.

#cd Profil3r

クローン後、上記のコマンドを入力し、Enterキーを押します。「Profil3r」ディレクトリに移動します。

#python3 setup.py install

移動後、上記のコマンドを入力し、Enterキーを押します。Pythonの全てのモジュールをビルドしてインストールします。

Finished processing dependencies for Profil3r==1.3.8(依存関係の処理を終了しました)

Enterキーを押すと、インストールが開始され、上記のメッセージが表示されれば、正常にインストールは完了となります。

■Profil3の起動

#python3 profil3r.py -h

完了後、上記のコマンドを入力し、Enterキーを押します。ヘルプを表示してみます。

Enterキーを押すと、ヘルプが表示されます。今回はProfil3のバージョン1.3.8を使用します。

■OSINT(諜報・諜報活動)を行う

#python3 profil3r.py -p <username>(アカウント名)

インストールの確認のためにヘルプを表示してみましたので、次はOSINT(諜報・諜報活動)を行ってみます。上記のコマンドを入力し、Enterキーを押します。今回は当運営者がよく使うアカウント名を入力して、実験してみます。

Enterキーを押すと、「Select separators(セパレーター(区切り文字)の選択)」と表示されますので、矢印キーを使用し、区切り文字をSPACEキーで選択します。

選択後、「Select services(サービスの選択)」と表示されますので、潜在的なプロフィールを発見するサービスをdomainやemailなどからSPACEキーを使用し選択します。

選択すると、今回はTwitter,Facebook,emailから潜在的なプロフィールを探し出し、出力させることができました。フルネームやユーザー名(アカウント名)などを発見することができました。